Служби Onion — це служби, до яких можна отримати доступ лише через Tor.

Запуск служби Onion надає вашим користувачам усю безпеку HTTPS із додатковими перевагами конфіденційності браузера Tor.

Чому саме Onion Services?

Служби Onion пропонують своїм користувачам різні переваги конфіденційності та безпеки.

Приховування місцезнаходження

IP-адреса Onion Service захищена.

Служби Onion — це накладена мережа поверх TCP/IP, тому в певному сенсі IP-адреси навіть не мають значення для служб Onion: вони навіть не використовуються в протоколі.

Наскрізна автентифікація

Коли користувач відвідує певну цибулю, він знає, що вміст, який він бачить, може надходити лише з цієї конкретної цибулі.

Видавати себе за іншу особу неможливо, що зазвичай не так.

Зазвичай відвідування веб-сайту не означає, що людина посередині не перенаправила в інше місце (наприклад, атаки DNS).

Наскрізне шифрування

Трафік служби onion шифрується від клієнта до хосту onion.

Це як отримати надійний SSL/HTTPS безкоштовно.

Пробивання NAT

Ваша мережа відфільтрована, і ви не можете відкрити порти на брандмауері?

Це може статися, якщо ви перебуваєте в університетському містечку, офісі, аеропорту чи де завгодно.

Службам Onion не потрібні відкриті порти, оскільки вони пробивають NAT. Вони встановлюють лише вихідні з’єднання.

Протокол служби цибулі: Огляд

Тепер постає питання який тип протоколу потрібен для досягнення всіх цих властивостей?

Зазвичай люди підключаються до IP-адреси й готові, але як можна підключитися до чогось, що не має IP-адреси?

Зокрема, адреса Onion Service виглядає так: vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

Це здається дивним і випадковим, тому що це identity public key служби Onion.

Це одна з причин, чому ми можемо досягти зазначених вище властивостей безпеки.

Протокол Onion Service використовує мережу Tor, щоб клієнт міг представити себе службі, а потім встановити точку зустрічі зі службою через мережу Tor.

Ось детальна розбивка того, як це відбувається:

Дія 1: Де Onion Service встановлює свої точки ознайомлення

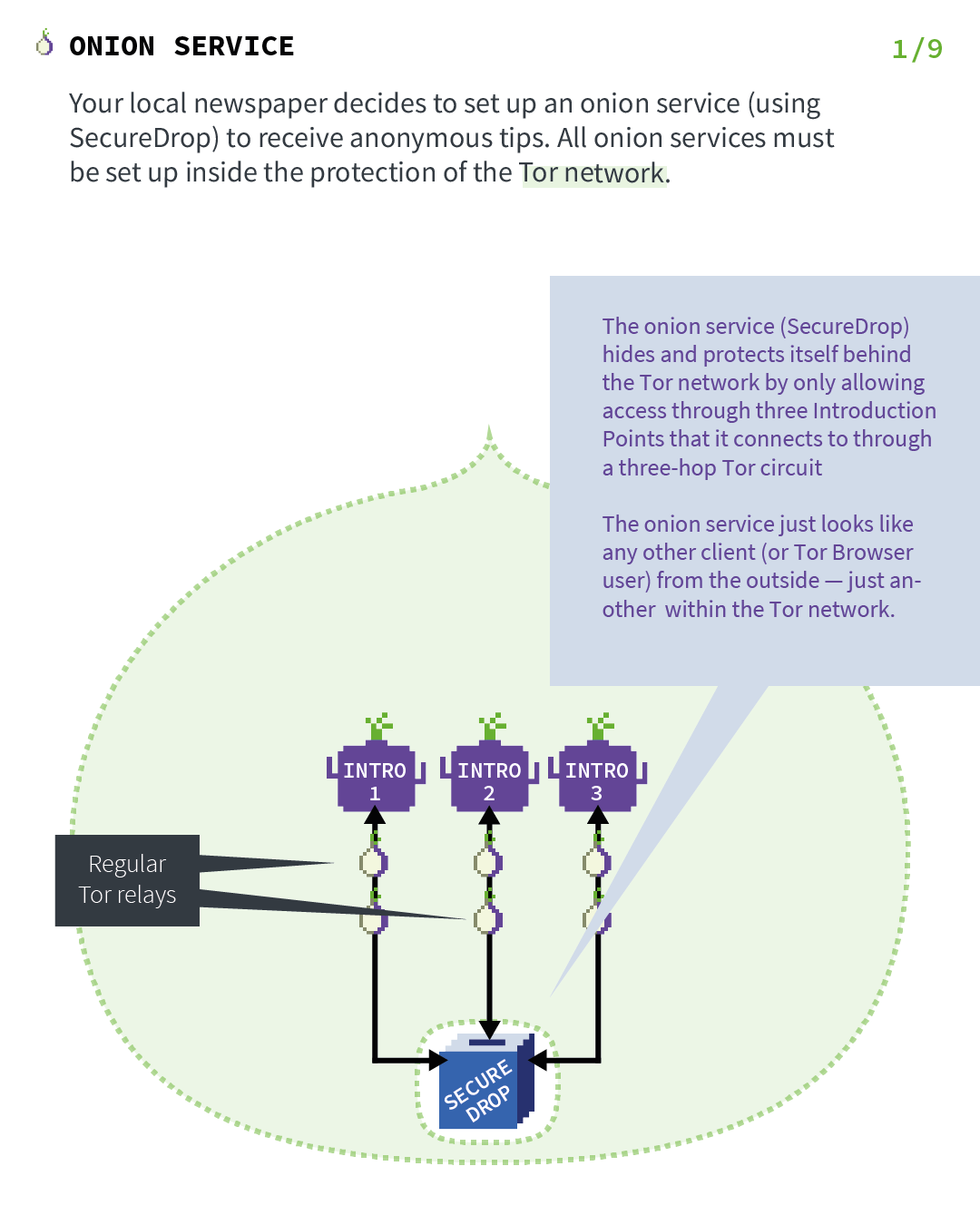

Уявімо, що ваша місцева газета вирішила створити службу Onion Service (за допомогою SecureDrop), щоб отримувати анонімні поради.

Як перший крок у протоколі, Onion Service зв’яжеться з групою ретрансляторів Tor і попросить їх виступити в якості його вступних точок, встановивши з ними довгострокові схеми.

Ці канали є анонімними, тому сервер не розкриває місцеположення служби точкам введення.

Служба Onion ховатиметься та захищатиметься за мережею Tor, дозволяючи доступ лише через три точки введення, до яких вона підключається через мережу Tor із трьома переходами.

Акт 2: Де Onion Service публікує свої дескриптори

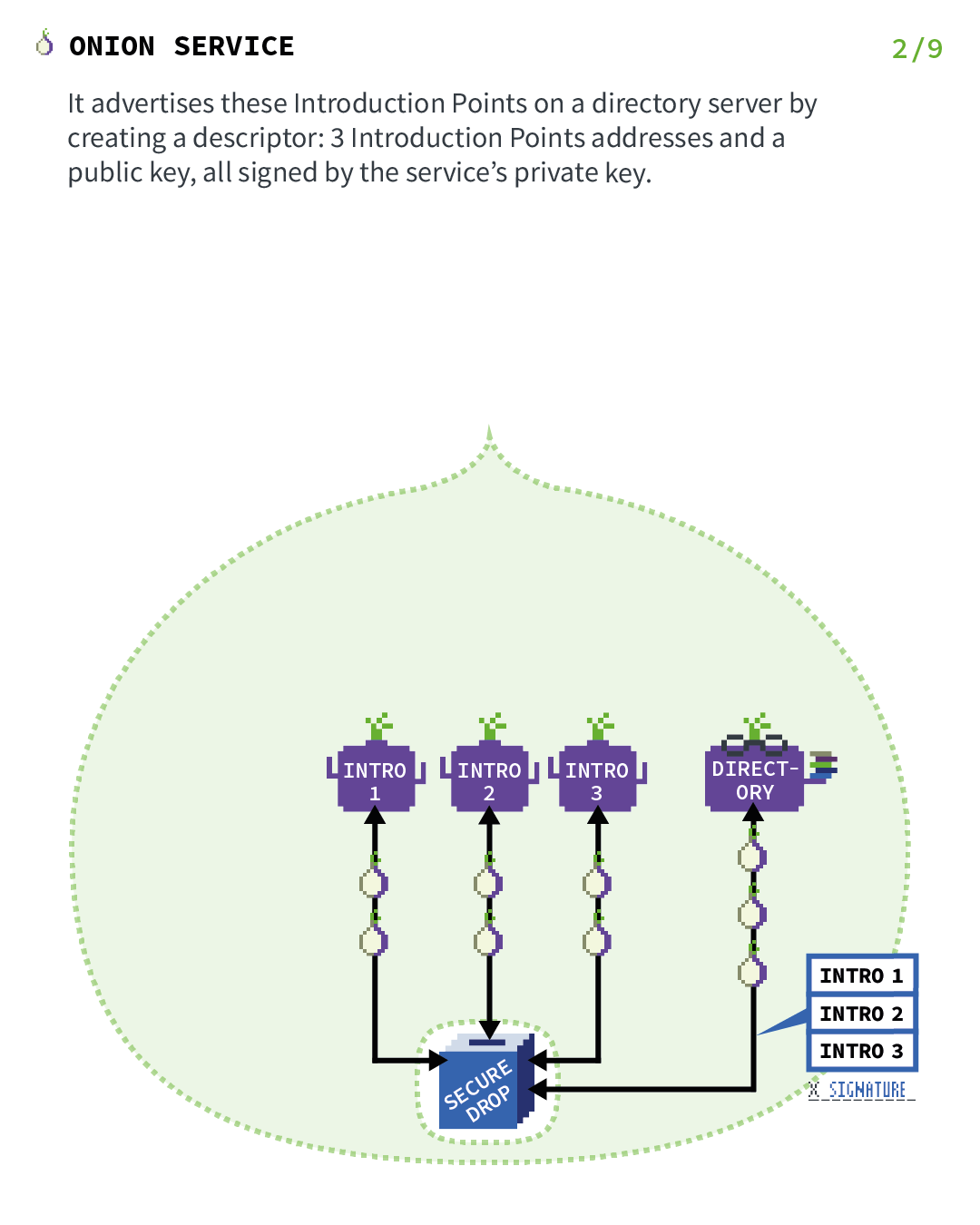

Тепер, коли точки ознайомлення налаштовано, нам потрібно створити спосіб, щоб клієнти могли їх знайти.

З цієї причини служба Onion збирає дескриптор служби Onion, що містить перелік її точок входу (і «ключів автентифікації»), і підписує цей дескриптор приватним ключем ідентифікації служби Onion.

Приватний ключ ідентифікації, що використовується тут — це приватна частина відкритого ключа, який закодований в адресі служби Onion.

Служба Onion завантажує цей підписаний дескриптор до розподіленої хеш-таблиці, яка є частиною мережі Tor, щоб клієнти також могли його отримати.

Він використовує анонімну схему Tor для цього завантаження, щоб не розкривати своє місцезнаходження.

Акт 3: Де клієнт хоче відвідати Onion Service

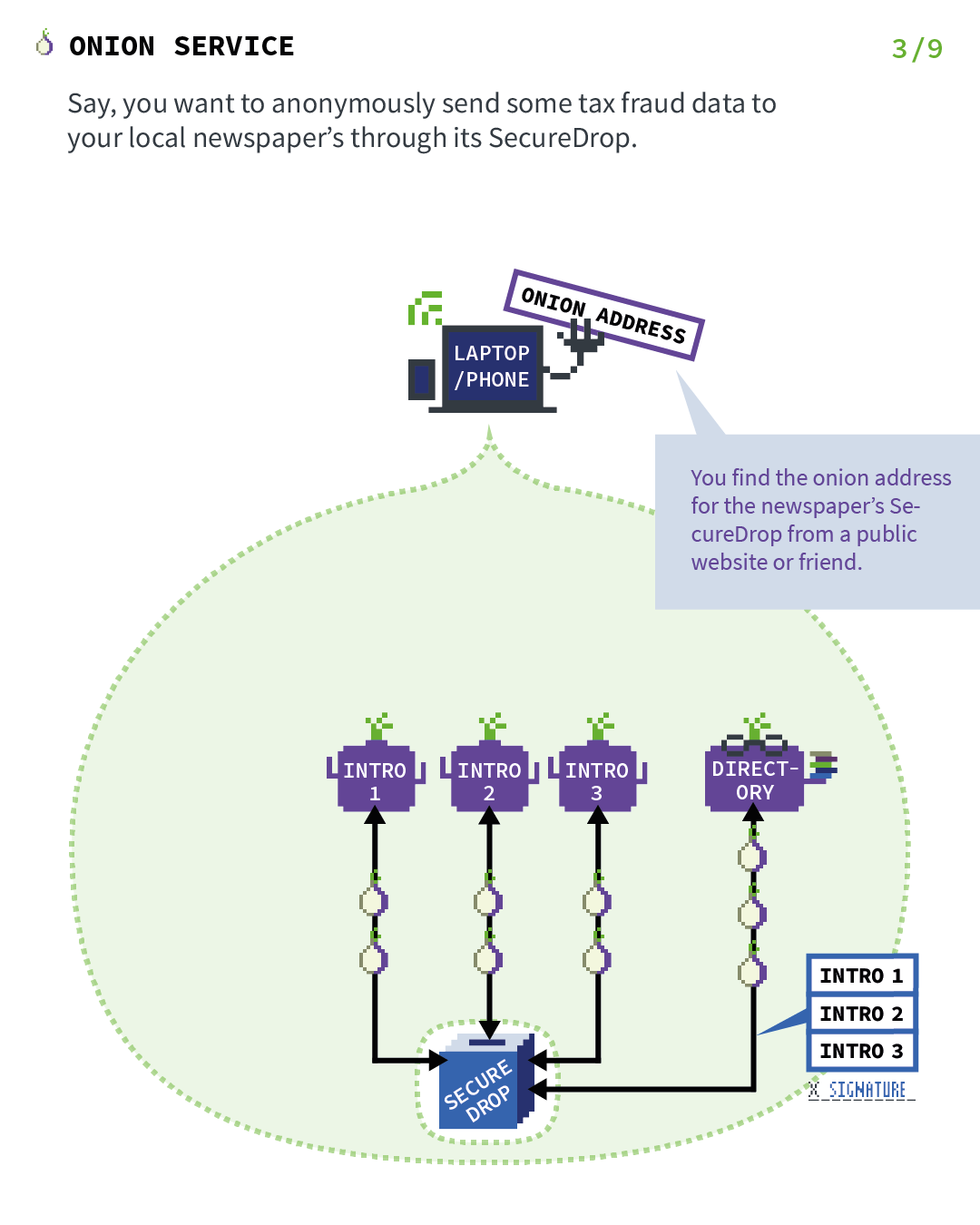

Скажімо, ви хочете анонімно надіслати деякі дані про податкове шахрайство до місцевої газети через її SecureDrop.

Ви знайдете адресу SecureDrop для газети на загальнодоступному веб-сайті або у друга.

Акт 4: Де клієнт представляє себе Службі цибулі

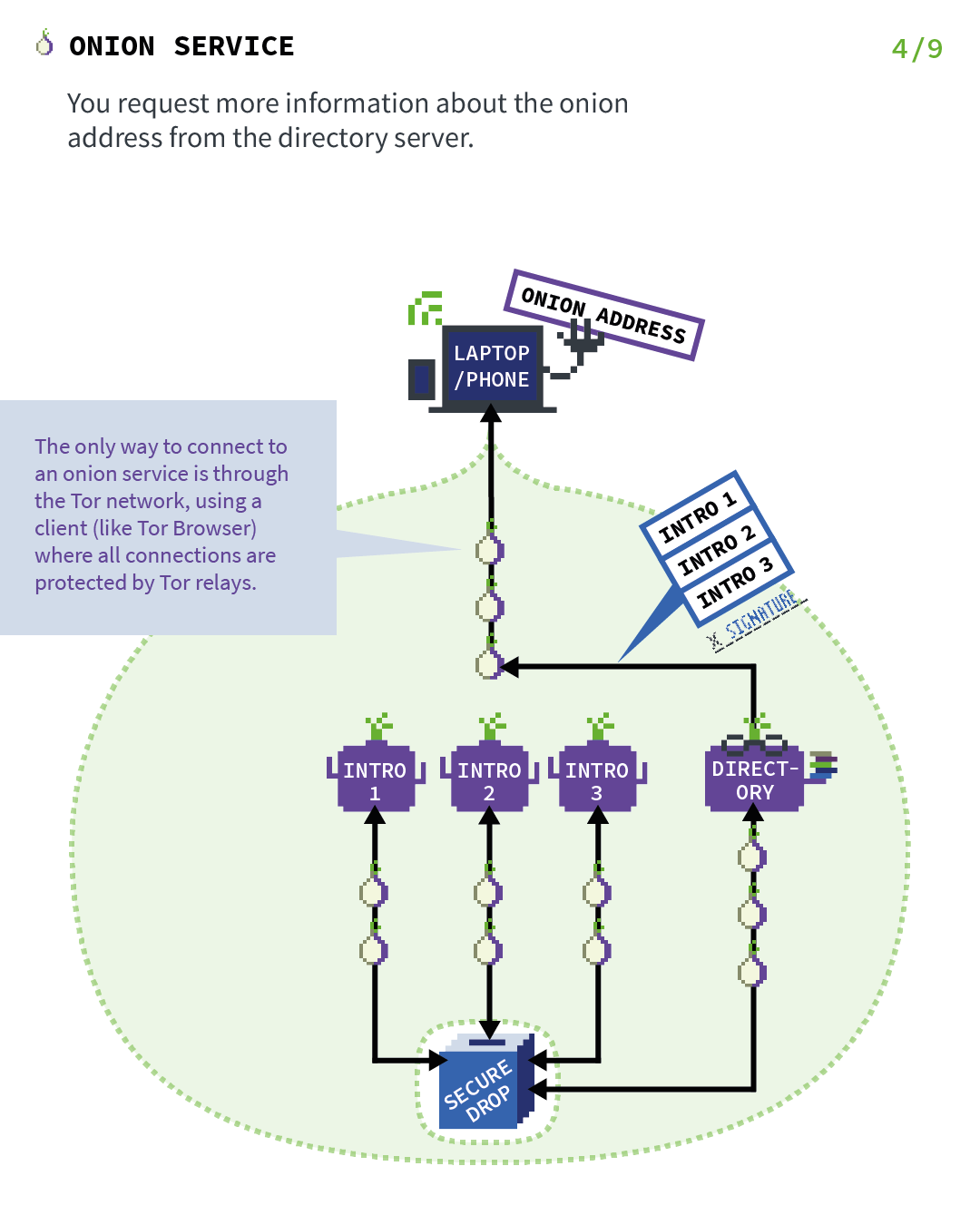

Усі попередні кроки було лише налаштовано для Onion Service, щоб клієнти могли його отримати.

Тепер давайте швидко перемотаємося до моменту, коли фактичний клієнт хоче відвідати службу.

У цьому випадку клієнт має цибулину адресу SecureDrop і хоче її відвідати, тому він підключається до служби за допомогою браузера Tor.

Тепер наступне, що має статися, це те, що клієнт переходить до розподіленої хеш-таблиці з Кроку 2 і запитує підписаний дескриптор Onion Service SecureDrop.

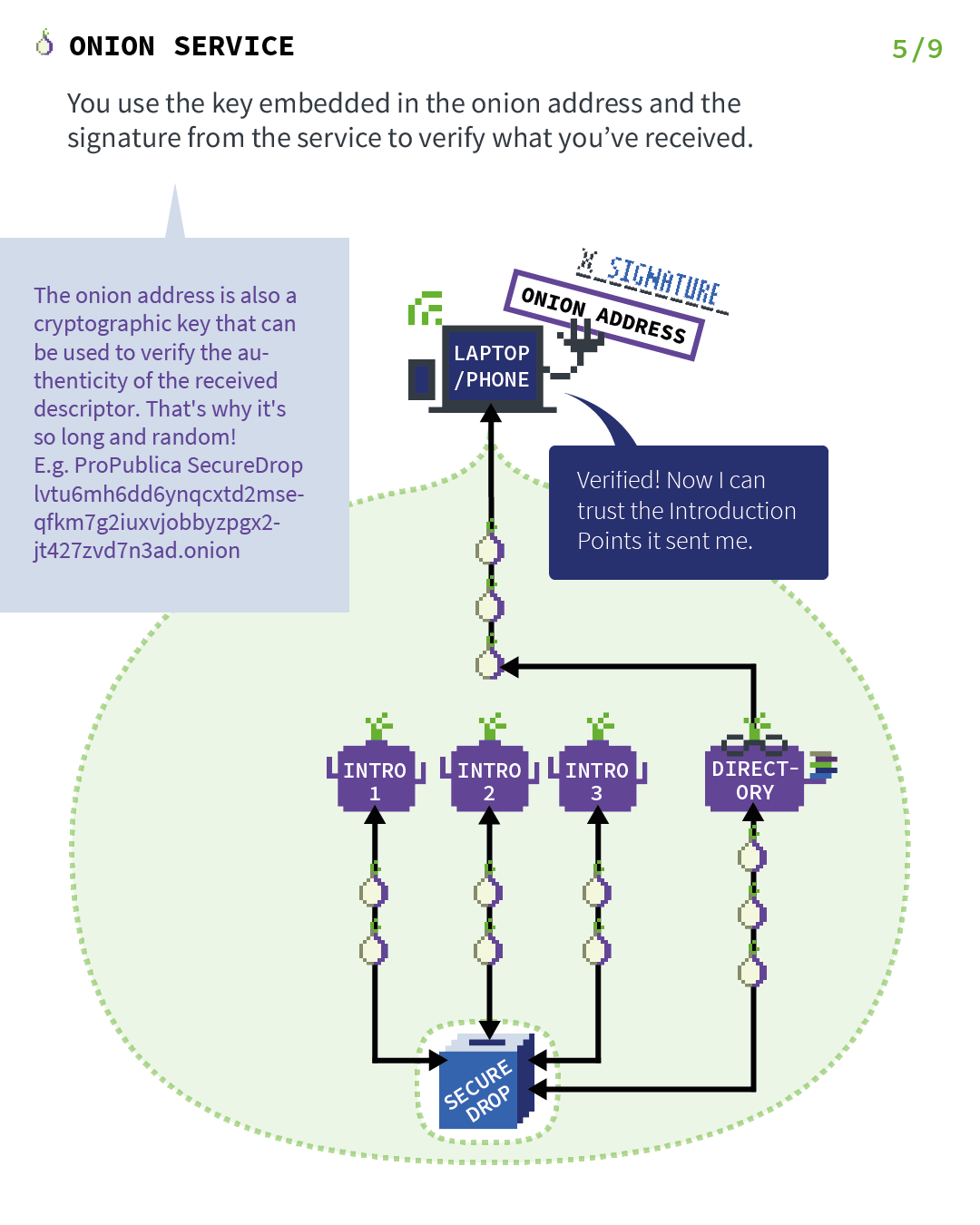

Акт 5: де клієнт перевіряє підпис адреси цибулі

Коли клієнт отримує підписаний дескриптор, він перевіряє підпис дескриптора за допомогою відкритого ключа, який закодовано в цибульній адресі.

Це забезпечує властивість безпеки end-to-end authentication, оскільки тепер ми впевнені, що цей дескриптор міг створити лише той Onion Service і ніхто інший.

А всередині дескриптора є вступні моменти, які дозволяють клієнту представити себе в Onion Service SecureDrop.

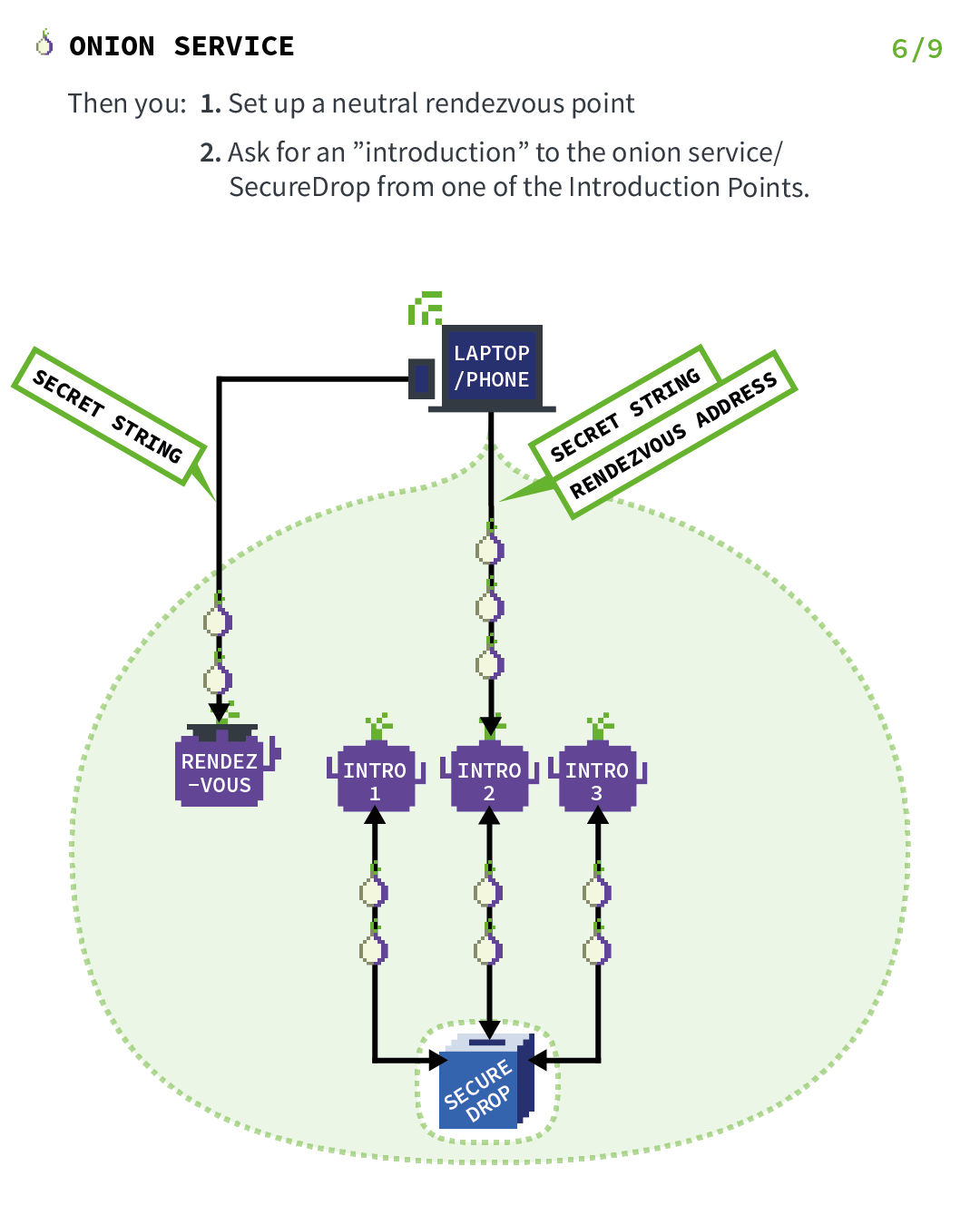

Дія 6: Де клієнт встановлює точку зустрічі

Перед тим, як відбудеться вступ, клієнт (у цьому випадку ви) вибирає реле Tor і встановлює до нього ланцюг.

Клієнт просить ретранслятор стати його точкою зустрічі та надати йому «одноразовий секрет», який використовуватиметься як частина процедури зустрічі.

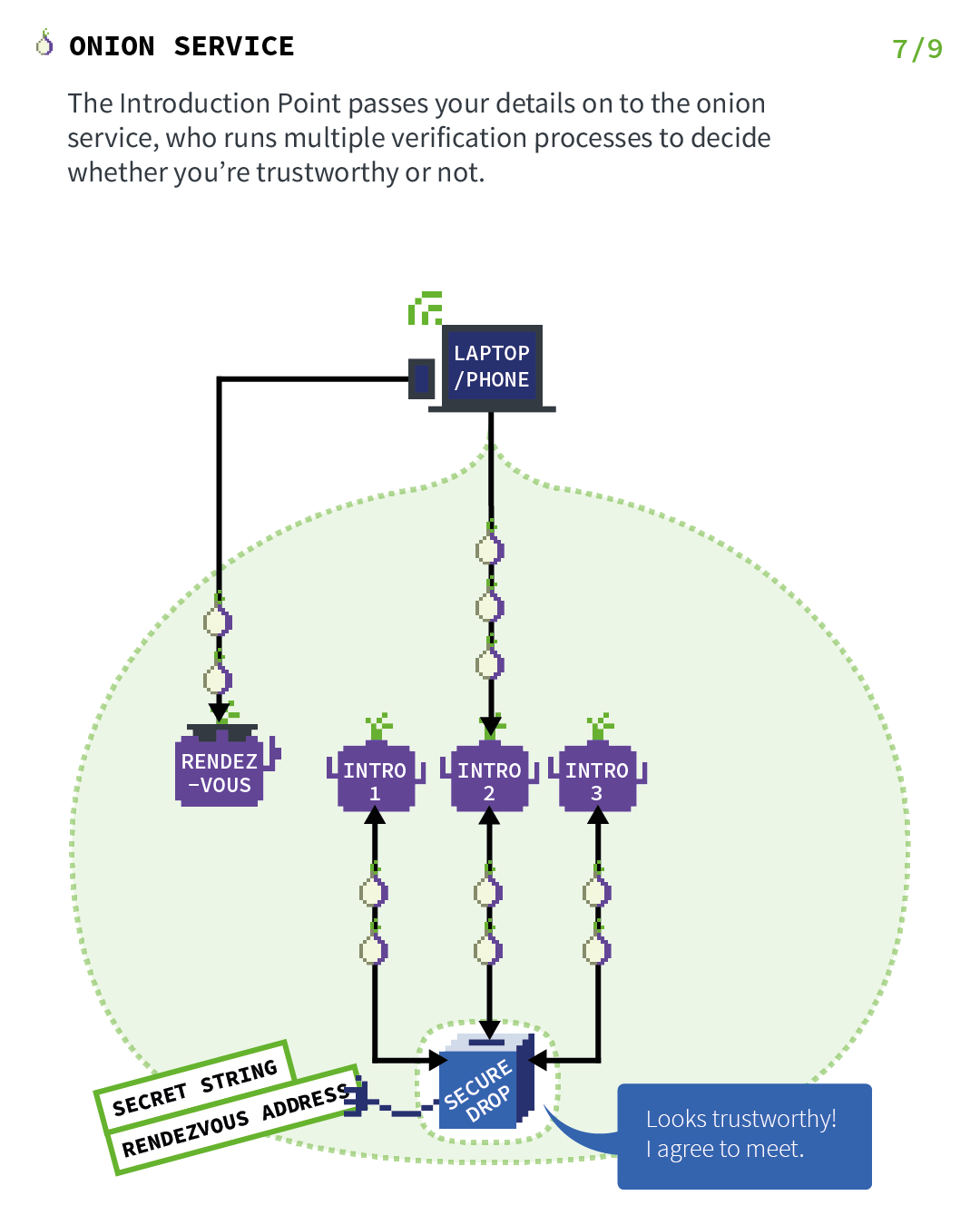

Дія 7: Де Onion Service зустрічається з клієнтом

Пункт ознайомлення передає ваші дані (секретний рядок і адресу зустрічі) до служби Onion, яка запускає кілька процесів перевірки, щоб вирішити, чи заслуговуєте ви на довіру.

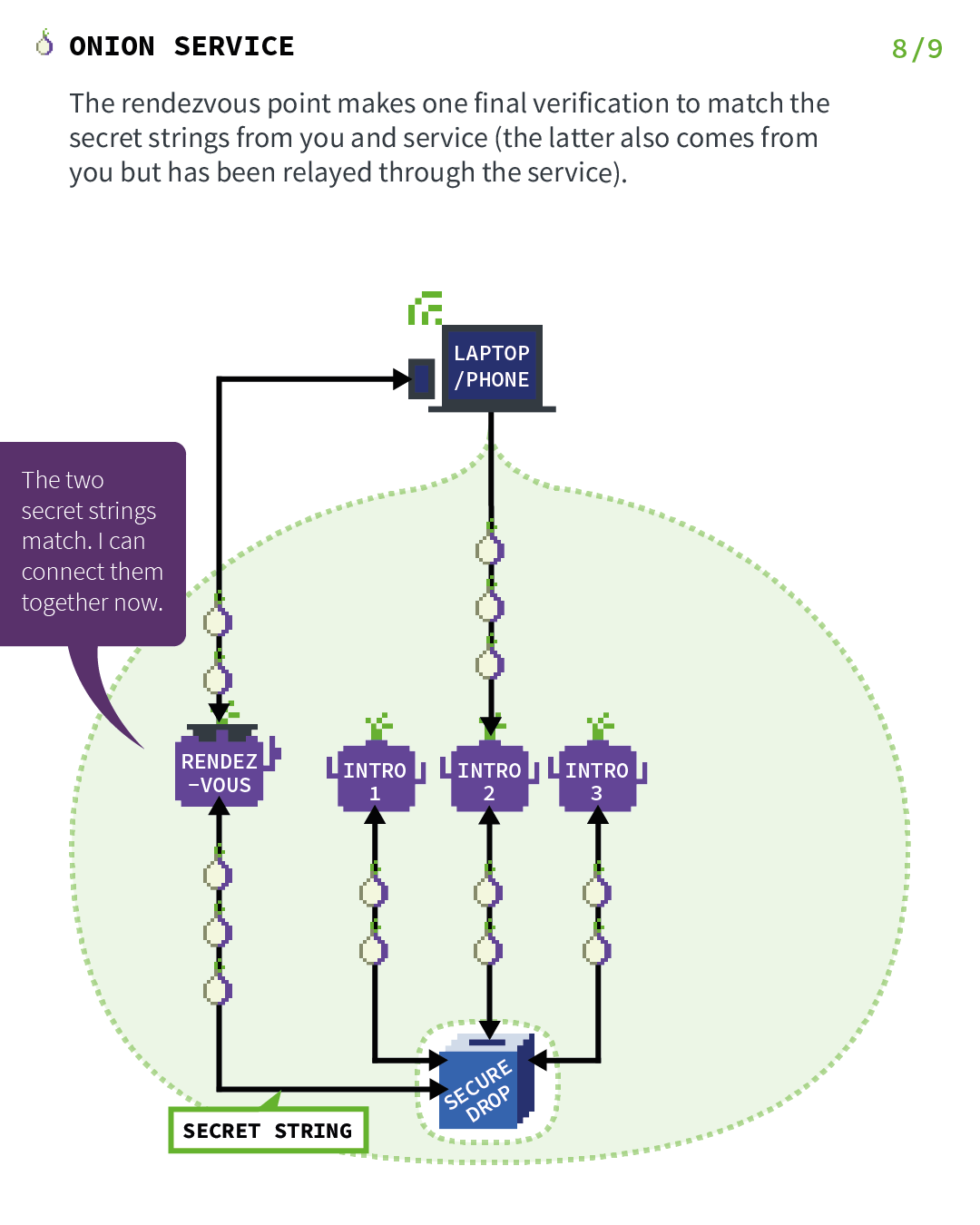

Акт 8: Де місце зустрічі перевіряє таємницю клієнта

Служба Onion підключається до точки зустрічі (через анонімну схему) і надсилає їй «одноразовий секрет».

Точка зустрічі робить одну останню перевірку, щоб відповідати секретним рядкам від вас і служби (останній також надходить від вас, але був переданий через службу).

Точка зустрічі просто передає (з наскрізним шифруванням) повідомлення від клієнта до служби і навпаки.

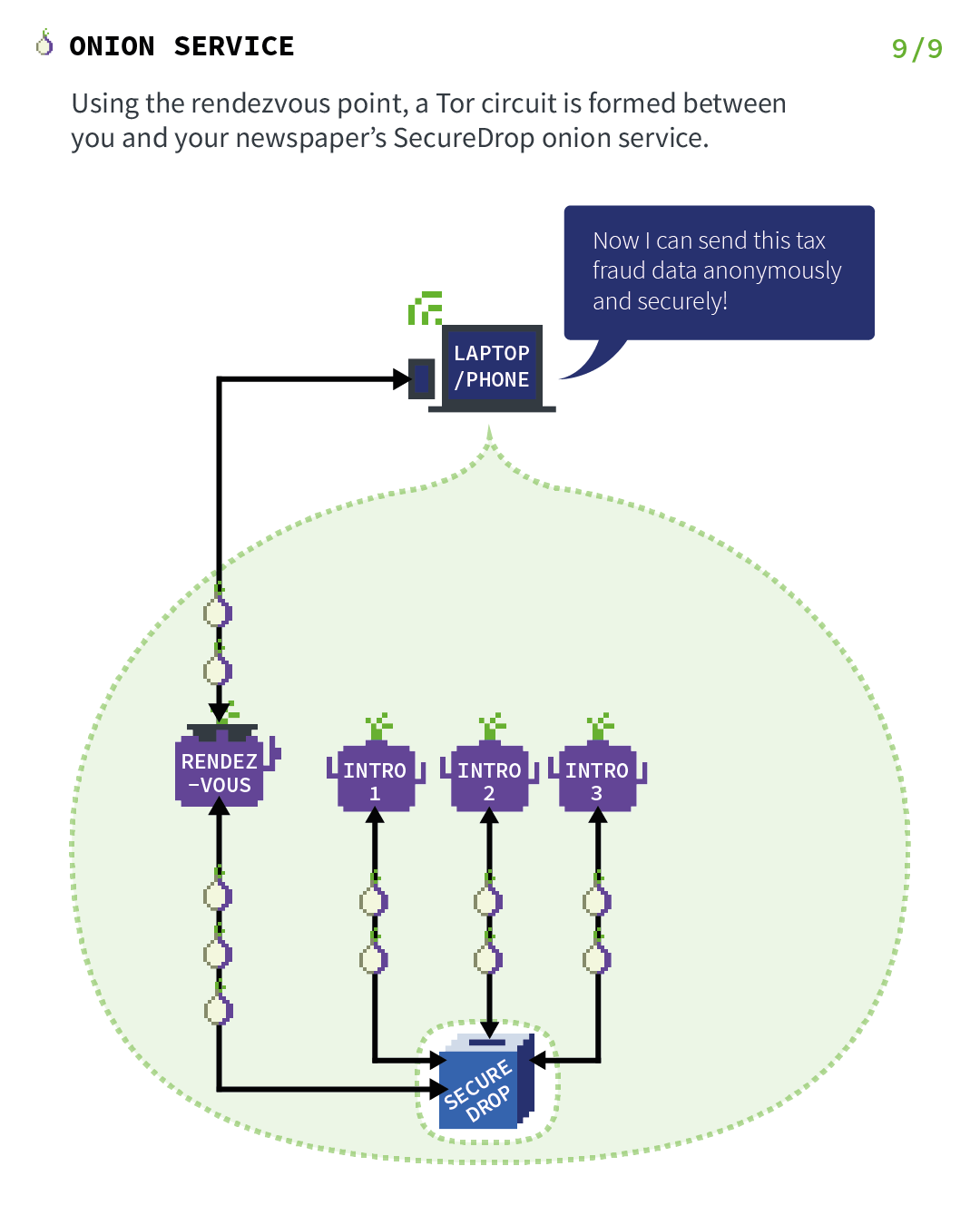

Дія 9: Де Onion Service зустрічається з клієнтом

Загалом, повне з’єднання між клієнтом і Onion Service складається з 6 реле: 3 з них вибрано клієнтом, третє є точкою зустрічі, а інші 3 вибрано Onion Service.

Це забезпечує приховування розташування для цього підключення.

Нарешті, використовуючи точку зустрічі, формується схема Tor між вами і службою SecureDrop Onion Service вашої газети.

Подальші ресурси

Це був лише огляд високого рівня протоколу Tor Onion Services.

Ось ще кілька ресурсів, якщо ви хочете дізнатися більше: